Navegación Anónima

Cuando se navega a través de internet,

las páginas que son visitadas tienen la propiedad de hallar

automáticamente la dirección IP con la cual se hace una conexión,

captura el nombre del equipo y una cantidad de datos con los cuales se

logra identificar plenamente el usuario que se ha conectado o a

ingresado a la página web; esta información es captada y cacheada y de

ahí en adelante, es el servidor y sus políticas los que se encargan de

administrar y disponer de esa información. Existe herramientas o métodos

para la captura de esta información como las cookies, estas pueden ser

configuradas para determinar la información que debe ser recolectada,

registrando las páginas más visitadas, preferencias, dónde se ha estado,

tiempo de la visita, entre otros. Con esta información se crean

perfiles de usuario detallados, con información de las máquinas e

información personal, esta información adquiere un alto valor para las

agencias publicitarias, y por la que se paga dinero, convirtiéndose así

en un mercado globalmente representativo para obtener beneficios

económicos.

Sabiendo esto, ya se puede pensar en

implementar métodos o aplicar medidas con las cuales se pueda proteger

la identidad de un usuario de la web. La navegación anónima permite

navegar por la red sin dejar trazas de identidad ni preferencias,

evitando que esta información sea puesta en motores de búsqueda para

identificar a un usuarios y sus intereses que puedan representar

información para el mercado de consumo. Básicamente la Navegación Anónima

consiste en tener acceso a contenidos web sin dejar rastro o

información de identificación, se ocultan todos los datos personales,

evitando que se rastreen a los usuarios, también se pierde la

información como historiales de las visitas.

Existen dos métodos para realiza una navegación anónima:

ANONIMIZADORES

Este servicio se representa con un filtro

de seguridad entre el navegador y el sitio Web que se desea visitar. La

conexión se hace a través del Anonimizador. Este método es muy fiable al mantener el anonimato del usuario pero tiene ciertas desventajas:

- No funcionan con todos los sitios ni con los servidores seguros.

- No se reciben cookies.

- Desactiva la compatibilidad con Java, JavaScript, entre otros.

- Ralentizan la navegación.

- Los servicios de anonimato óptimo son de pago.

- Se agrega publicidad de los creadores o patrocinadores.

El servicio de navegación anónima más conocido es Anonymous Surfing.

SERVIDORES PROXY

Los servidor proxy son otra forma de

navegar anonimamente. Consiste en armar un pasadizo (gateway) entre el

equipo o la red local y la red de Internet. Normalmente se usan para

filtrar las solicitudes de un usuario a través de un cortafuegos

(firewall) que intercepta todas las peticiones y las resulve para dar la

navegacion al cliente. El proxy espera la petición en el cortafuegos y

la envía al servidor remoto en el exterior del cortafuegos,interpreta la

respuesta y la envía de vuelta al cliente. En la práctica todos los

clientes en una subred salen a través del mismo proxy, este sirve como

servicio de caché de documentos que son pedidos por muchos clientes. Con

esto se reduce el coste de tráfico de red ya que los peticiones mas

fecuentes son recuperadas desde el caché local una vez que la petición

inicial ha sido hecha.

De este modo un servidor proxy se asemeja

a un anonimizador, ya que es él el que recupera las páginas Web, en

lugar de la persona que está navegando. Sin embargo, presentan una serie

de limitaciones frente a los anonimizadores:

- No impiden que las cookies se sigan almacenando en el disco duro del usuario.

- Todas las visitas quedan registradas en el proxy.

- La dirección IP del servidor proxy contiene el nombre de dominio.

TALLER DE ANONIMATO

Después de esta breve introducción se va a

realizar un laboratorio básico sobre la configuración y la utilización

de herramientas para realizar una navegación anónima. Para ello, todas

las pruebas y conexiones se harán con el navegador Mozilla FireFox.

El primer ejemplo que realizaremos de

navegación anónima sera a través de la utilización de servidores proxy

anónimos que se encuentran en la red.

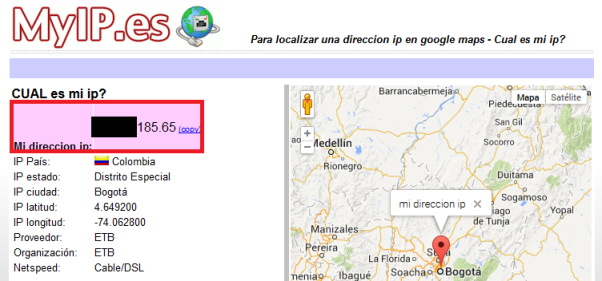

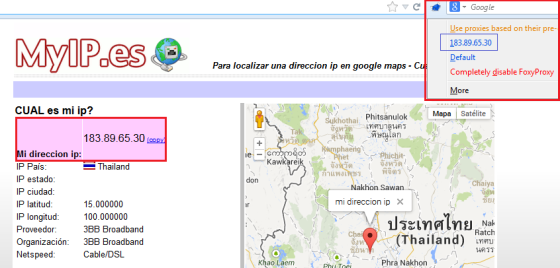

Lo primero que debemos hacer es verificar nuestra IP; para ello simplemente ingresamos a http://www.myip.es/, esta nos arroja el siguiente resultado.

En el recuadro rojo podemos ver que se ha

identificado la IP con la cual se ha establecido la conexión, por

seguridad he ocultado los primeros 16 bits de la dirección. Vemos

también que ubica el país, la ciudad y el proveedor de ISP al cual

estamos registrado. Con esto ya se pueden dar una idea de toda la

información que esta expuesta cada ves que se realiza una conexión o una

visita a una página de internet.

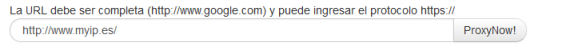

Ahora vamos a usar el servidor proxy anónimo; para ello ingresamos a la dirección

http://www.proxynow.com.ar , la cual nos da la siguiente ventana de inicio.

En el recuadro rojo, será donde

colocaremos la dirección de la página a la cual queremos ingresar; para

seguir con nuestro ejercicio, ingresaremos a la pagina

http://www.myip.es con la cual verificaremos como el servidor a cambiado la dirección IP para navegar. A continuación evidenciamos el resultado.

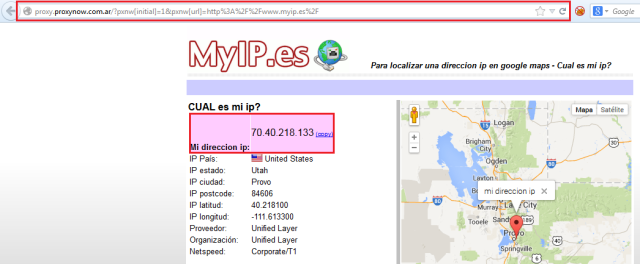

Bien, este es el resultado que obtuvimos

al ingresar a verificar nuestra IP a través del servidor proxy anónimo.

Es claro como ha cambiado la IP, el país, la ciudad y el proveedor de

ISP y por supuesto la ubicación.

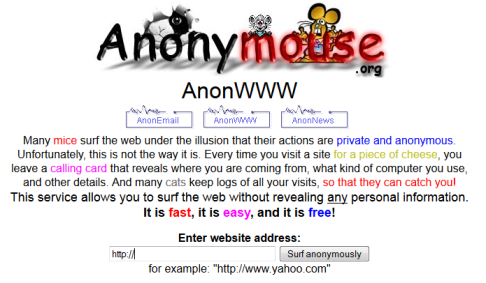

Una de las páginas más usadas que ofrecen servicio de anónimato es anonymouse.org [http://anonymouse.org/anonwww.html]. A continuación se muestra la bandeja de bienvenida.

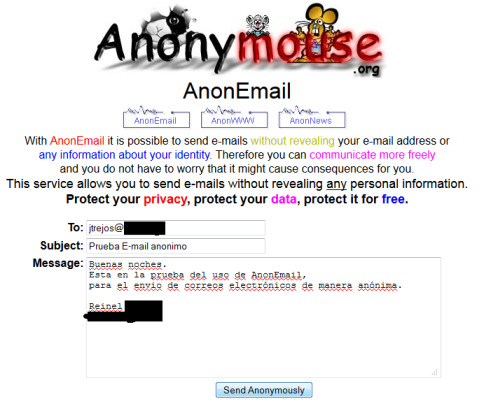

Ademas de permitir la navegación anónima,

también permite el envío anónimo de E-mail que tanbién puede ser muy

conveniente, veamos:

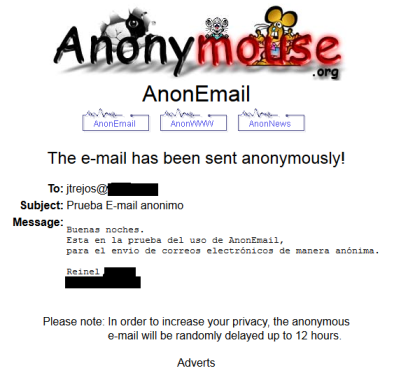

Bien aquí tenemos el envío del E-mail y la respectiva respuesta sobre el envío del mismo.

Este es uno de los métodos mas accesibles

para realizar navegaciones anónimas, es sencillo de usar y no requiere

de mayores conocimientos para hacerlo. Una cosa que se evidencia al

utilizar estos servidores gratuitos es que se incrusta en las paginas en

las cuales estamos navegando un sin numero de publicidad que llega a

ser molesta, finalmente todo tiene su precio.

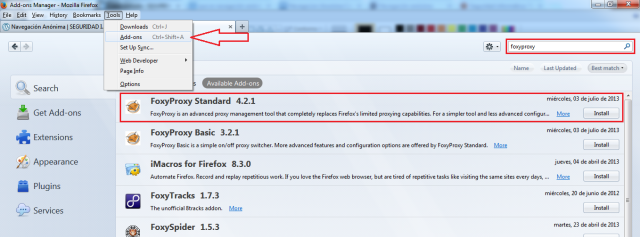

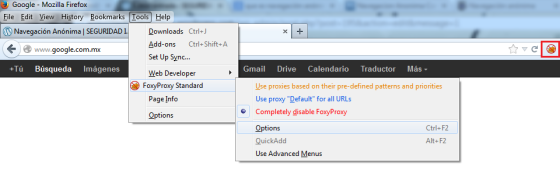

El navegador Mozilla FireFox cuenta con

unos complementos o plugins con los cuales se puede realizar navegación

anónima, el mas usado es FoxyProxy, este complemento se instala

en el navegador y se configura con servidores proxy y permite el

anonimato en la red. A continuación vamos a mostrar como instalar y

configurar FoxyProxy en nuestro navegador.

En la siguiente imagen, se muestra como

ingresar al módulo de búsqueda de complementos, una vez encontrado el

plugin que necesitamos, simplemente instalamos y reiniciamos el

navegador.

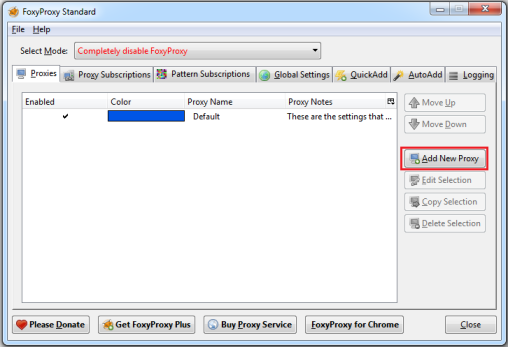

Ahora procedmos a configurar el

FoxyProxy. A través del menú herramientas, foxyproxy Standard, options;

despliega la siguiente ventana de configuración.

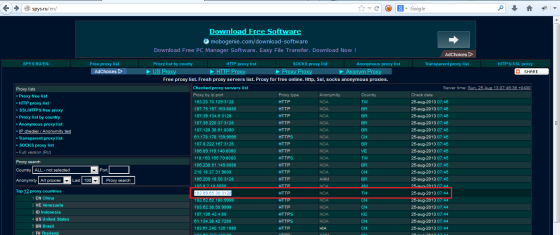

Ahora lo que haremos será configurar un

nuevo servidor Proxy; para ello buscamos una lista de proxys que brinden

este servicio, para este ejercicio se utilizó

http://spys.ru/en/ y de ahí seleccionamos un servidor y lo configuramos en el foxyProxy.

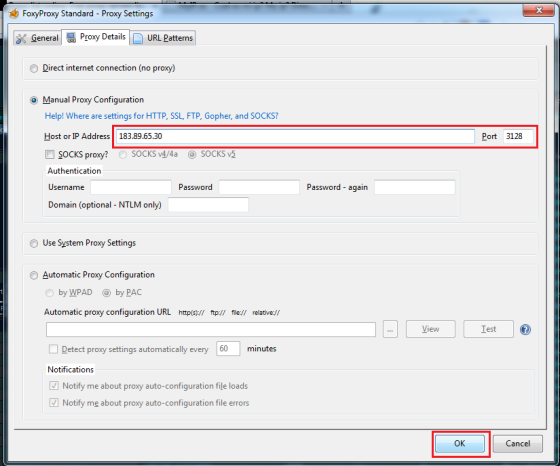

Esta es la ventana de configuración de

foxyProxy, podemos acceder a ella con Ctrl+F2; allí ingresamos los

datos, basicamente son la IP del servidor y el puerto por el cual

atiende los servicios.

Damos al Ok y listo, verificamos que

nuestro servidor este funcionando correctamente para ello verificamos

nuevamente nuestra IP con la cual estamos navegando. Simplemente

buscamos nuevamente en el navegador cual es mi IP y vemos lo siguiente.

Se puede evidenciar como la IP de

navegación a cambiado una vez mas, el país, la ciudad y en la parte

superior derecha vemos la configuración de foxyproxy y la configuración o

servidor proxy que esta usando.

Este es un buen método de navegación

anónima es muy popular y también es muy fácil de usar; a diferencia del

método anterior, con foxyproxy se quita gran cantidad de esa publicidad

molesta que se tiene con el método anterior.

También encontramos que existen otras opciones de navegación basadas en web que no requieren de descargas como:

- Shadow Surf

- Guardster

- MegaProxy

- PageWash

- BeHidden

- Anonservice

- SnoopBlock

Estos también prestan servicios de

navegación anónima, por ahora solo serán nombrados y quedan a

disposición de los lectores, que tenga interés en conocer mas del tema

indagar y escoger cual sería la mejor opción de acuerdo a las

características que necesite.

Ahora entraremos a herramientas de

navegación anónima mas robustas las cuales requieren descarga e

instalación. Una de ellas y quizá de las mas importantes es

TorBrowser también conocido como el

Proyecto Tor (https://www.torproject.org/).

El

proyecto Tor, es una herramienta para cualquier persona, gratuita con

la cual se logra que los equipos sean identificados, Tor es una red de

túneles virtuales, que permiten a las personas y grupos mejorar su

privacidad y seguridad en Internet. Es utilizado para evitar ser

rastreados por sitios web, o para conectarse a sitios que sus

proveedores han restringido el acceso.

Tor es un “proxy” que dirige todas las

comunicaciones a través de sus túneles privados y cifrados. Tiene

versiones para Windows, Mac y Linux, además cuenta con variantes que

permiten que sea más simple su uso como herramientas pre-configuradas,

que corren en forma “portable”.

Usar Tor es tan sencillo como ingresar a

su página descargar el paquete y ejecutarlo y listo, ya con eso se tiene

un entorno totalmente preconfigurado para navegar anonimamente por la

red. Vamos a ver como funciona.

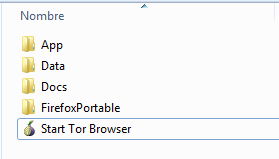

Una vez descargado tenemos:

Esta es la carpeta que contiene el proyecto, para iniciar ejecutamos Start Tor Browser

, al ejecutarlo vemos como empieza a configurarse, carga todos lo

servidores que tendremos disponibles para la navegación y para poder

ubicar rápidamente uno de ellos muestra el mapamundi resaltando lo

países en los cuales podemos encontrar servidores disponibles para usar.

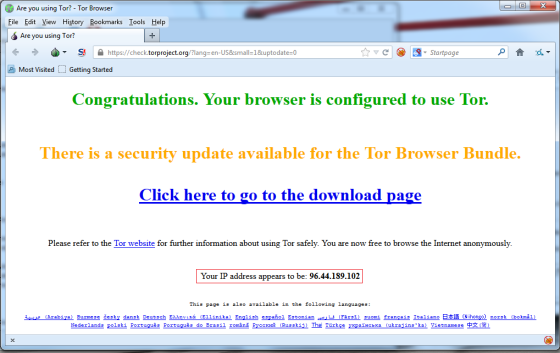

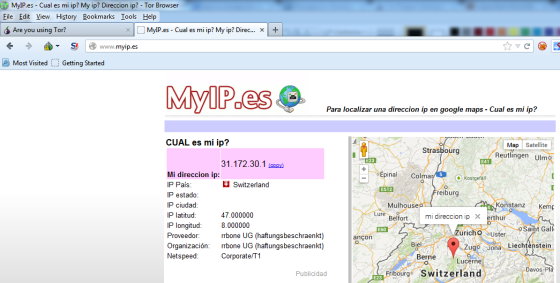

Una vez a finalizado, a terminado de

configurarse inicia automáticamente una ventana de navegación, en la

cual nos da la bienvenida y nos muestra el entorno para empezar a

navegar de manera anónima. Vemos como ya nos enseña la IP que ha

configurado para nuestra navegación anónima.

Y listo, esta es una excelente

herramienta para navegar con anonimato en la red, protegiendo así

nuestra información personal, es un entorno muy completo que permite

total navegabilidad a través de internet.

Bueno este es el fin del laboratorio,

esperamos que la información aquí contenida haya sido de su agrado, solo

se busca dar una guía para navegar con mas tranquilidad y seguridad por

internet, como ocultarnos y de esta manera evitar posibles ataques y

perdidas de información.

Blackbuntu features the following upstream components:

Blackbuntu features the following upstream components: