Pentesting con GoLismero

Es una herramienta para automatizar las tareas de pentesting en sitios Web aunque también es posible usarlo e integrarlo para realizar pentesting de servidores. Por ejemplo, puede adaptarse a OpenVAS para realizar escaneo de vulnerabilidades a determinadas IPs.

Este Framework ha sido creado por Daniel García (@ggdaniel) “backend developer”, Mario Vilas (@MarioVilas) “Core developer y Raúl Requero “Frontend developer” y es opensource.

Es una herramienta muy completa, creada en Python por lo que no necesita dependencias. Incluso en su día lo probé en Windows aunque también funciona (o debería) en OS X y por supuesto en Linux.

Sus principales características son:

- Creación de plugins de forma fácil.

- Interpreta datos obtenidos con otros aplicativos tales como OpenVAS, SQLMAP, etc..

- Multiplataforma.

- Código está escrito en Python.

GoLismero tiene página oficial la cual se encuentra http://www.golismero.com/. Desde su sitio podemos descargar y empezar a utilizarlo. Sí, no necesita nada, solo bajas y ejecutas. Aunque obviamente sino tenemos Python instalado (su intérprete) debemos instalarlo.

Algunos ejemplos de utilización de GoLismero:

Lanzar un escaneo a una Web:

./golismero.py www.misitioweb.com -o fichero_salida.txt

Podemos extraerlo por ejemplo en HTML para “pintarlo” más bonito y poder analizarlo de una manera más cómoda.

El resultado de lanzar ese comando es una auditoría automática completa de nuestra Web, de nuestra propiedad, de un cliente bajo autorización, etc… Decir que obviamente una auditoría automática analiza un espectro muy alto de recursos pero tiene sus incovenientes tales como no estudiar a fondo determinados aspectos básicos.

Respecto a utilizarlo como recurso profesional, puede servirnos para conocer un estado inicial o hacernos una idea general del sitio Web, aunque como ya conoceréis, aplicativos mucho más potentes. Y de todas formas, es imperativo saber que se está haciendo, es decir, conocer todos los aspectos Web (OWASP) para poder realizar un Audit “serio”.

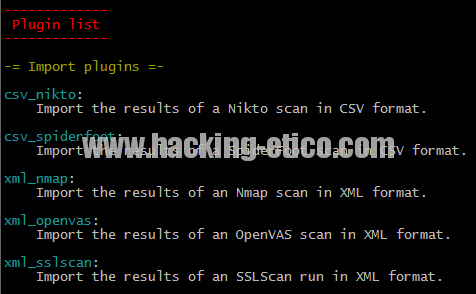

Otra utilidad que tiene es que podemos crear y/o utilizar plugins. Dichos plugins pueden facilitarnos la vida enormemente. Para ver los que tenemos por defecto, podemos utilizar el comando:

./golismero.py plugins

El listado no tiene desperdicio. Aquí una captura de los primeros plugins de importación de datos.

Por otra parte, y como suele ser habitual, utilizando el comando:

./golismero.py -h

podemos obtener un listado de todos los parámetros que podemos agregarle para personalizar el audit.

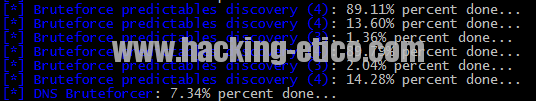

En la siguiente imagen vemos una captura de GoLismero en acción, intentando encontrar alguna directorio en el que se pueda realizar algún ataque de fuerza bruta.

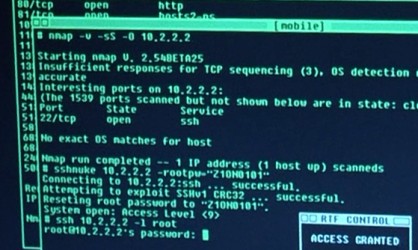

El siguiente ejemplo es una importación sencilla de un XML extraído de OpenVAS, interpretado por GoLismero.

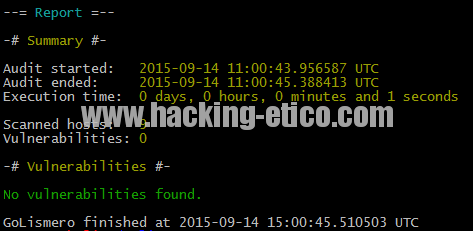

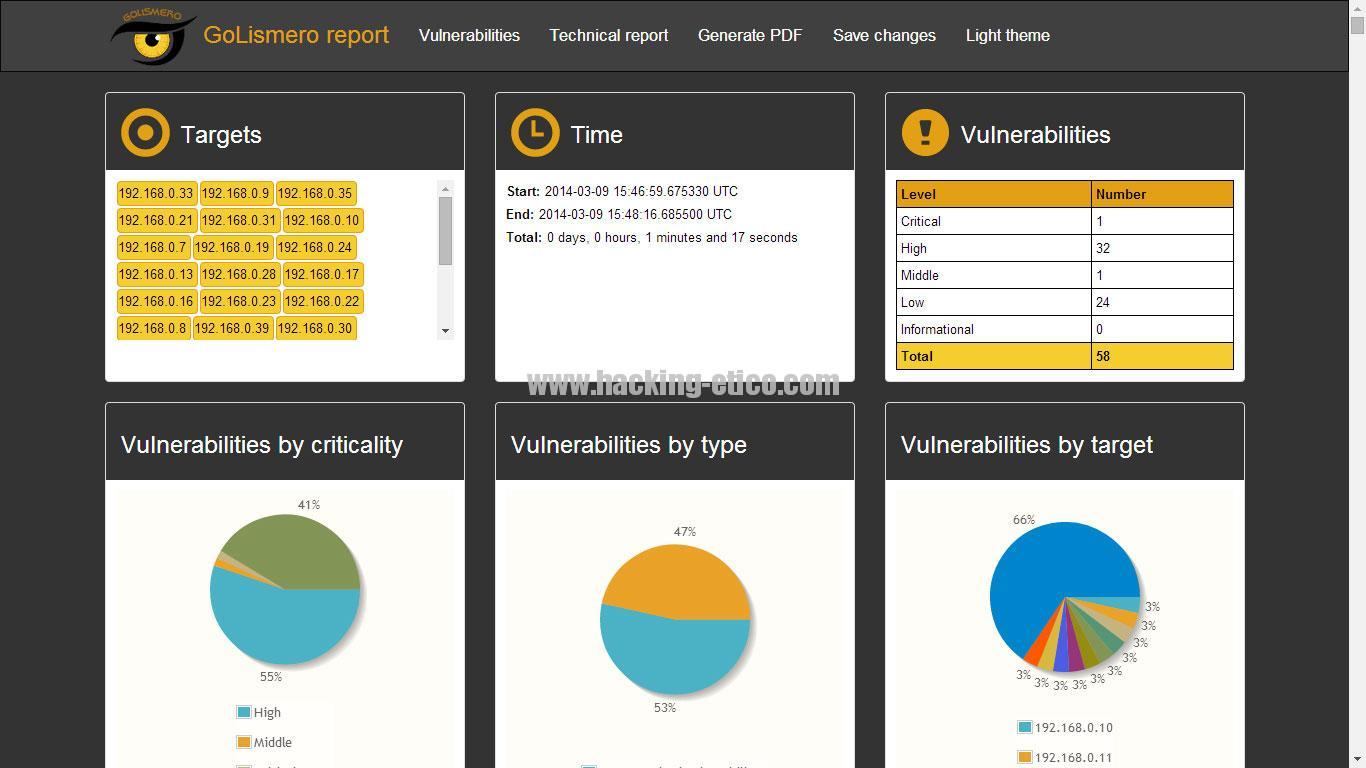

A continuación vemos un reporte, sacado de la Web oficial, dónde muestra un formateo bastante agradable a la vista y sobre todo organizado.

La herramienta original, sin configuraciones previas, puede servirnos para hacer un muestreo inicial y orientarnos en el comienzo del Audit. No obstante, se puede mejorar con plugins, configuraciones y adaptaciones a nuestras necesidad pudiendo convertirse en un fiel candidato a ser una herramienta muy potente para automatizar auditorías recurrentes.

Esperamos que os haya resultado interesante este análisis y ya nos contaréis si llegáis a probarlo o si nos hacéis llegar posibles mejoras o plugins interesantes.

Un saludo!