|

|

La disciplina forense adaptada al ámbito de las nuevas tecnologías,

surge como respuesta al auge delincuencial que utiliza como apoyo o

medio cualesquiera soportes electrónicos.

En el momento actual son muchos los casos en los que se obtienen

distintos medios de prueba, vitales para el éxito de una investigación,

de discos duros, teléfonos móviles, PDAs y sistemas GPS.

No olvidemos que la finalidad de las técnicas forenses aplicadas al

medio digital, no es otra que contribuir a detener y judicializar a los

culpables de un hecho y contar con las pruebas de cargo apropiadas que

resulten en una sentencia condenatoria, o, en el caso contrario,

exculpar a un inocente.

Una definición apropiada, podría ser “La preservación, recuperación y análisis de la información almacenada en las computadoras u otros medios electrónicos”

Para ello, el investigador cuenta con distintas herramientas que le

facilitarán la tarea, es preciso tener presente la ingente cantidad de

datos a examinar y el reto que supone, más aún en una especialidad

relativamente reciente, que carece de un estándar consensuado en cuanto a

medios y técnicas.

Por lo tanto, por regla general, depende del interés, tesón y capacidades del investigador el éxito del proceso.

¿Qué se puede lograr mediante el uso de la informática forense?

- Recuperación de archivos ocultos, borrados o dañados

- Identificación de rutas, modificaciones y autoría de documentos y datos

- Acceso a información protegida o cifrada, revelado de contraseñas

- Seguimiento de transferencias de archivos, correos electrónicos, sesiones de chat,

- comunicaciones vía red (Internet) y VoIP

- Identificación de origen y destino. Rastreo de archivos en Cloud computing

- Posicionamiento e historial de dispositivos dotados de GPS

- Auditoría de actividad en computadores y dispositivos electrónicos.

- Pruebas de penetración y certificación de seguridad de redes y sistemas

- Estudio de virus, troyanos... back orifice, rootkits. Ingeniería inversa.

¿Aplicaciones prácticas ?

Las técnicas forenses en el entorno digital, cuentan con un amplio

horizonte de aplicación, desde la recuperación de información en

soportes informáticos intervenidos, por ejemplo en casos de terrorismo,

fraude fiscal, malversación de fondos, espionaje industrial o civil.

Hasta la geolocalización y seguimiento del historial de dispositivos

GPS, móvil y VoIP, que pueden resultar decisivos en cualquier

investigación policial.

Principales herramientas

Forensics Toolkit

Vale la pena mencionar esta suite, creación de Farmer y Venema, pioneros

de la informática forense, enfocada fundamentalmente al tratamiento de

soportes sólidos, en cuanto a la recuperación de información.

Microsoft Coffee

Microsoft, ha desarrollado y puesto a disposición de las distintas

agencias de seguridad, el programa Coffee. Se trata de una utilidad

ligera, que puede portarse en un dispositivo USB con más de 150

funciones automatizadas, que facilitan la toma de evidencias in-situ de

forma rápida y eficaz.

EnCase

Lider del sector, Guidance Software, comercializa distintas soluciones

integradas bajo la denominación EnCase; Enterprise, eDiscovery,

Cybersecurity. Que cubren todo el espectro posible en el ámbito pericial

y de seguridad corporativa, desde el estudio de soportes y memorias

temporales, hasta la investigación de paquetes de red, ruteados y

cadenas de datos.

OSForensics

Actualmente en fase Beta y de distribución gratuita, se trata de una

completa suite, con la que realizar la mayoría de las tareas habituales;

Clonado DD, Comparación de cadenas, cálculo de hashes... Incorpora un

potente gestor que discrimina eficazmente los archivos no relacionados,

facilitando al investigador su labor.

Helix

Se trata de un liveCD basado en la distribución de Linux Ubuntu,

modificada para su uso como herramienta forense, incorpora una gran

variedad de programas útiles.

************************************

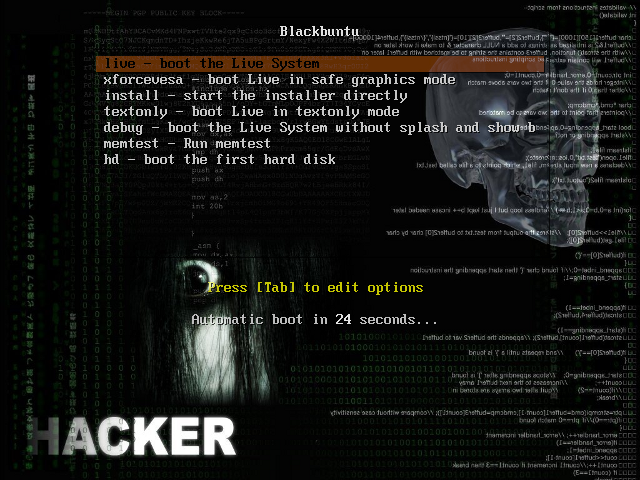

Estas son solo algunas de las aplicaciones disponibles para la práctica

forense, si, por ejemplo, nuestra intención es realizar una auditoría

de seguridad, podemos usar la distribución de Linux BlackUbuntu, especialmente preparada para llevar a cabo acciones de penetración.

Con el auge de las redes P2P y el uso malicioso de su soporte para la

distribución de archivos susceptibles de ser considerados como

pornografía infantil, se plantea un nuevo reto, principalmente a la hora

de identificar y rastrear archivos o partes de los mismos. El programa Disector puede ser de gran ayuda para lograrlo, ya que permite decodificar cualquier trama de datos parcial capturada.

También son muy necesarias aplicaciones que faciliten el seguimiento de correos electrónicos, Emailtracker y Visualware son algunos de las más destacados, se encargarán de rastrear el origen de cualquier email con sorprendente eficacia.

Por último, resulta imprescindible contar con uno o varios programas de

recuperación y descodificación de contraseñas, su utilidad es más que

evidente, John the Ripper, SnadBoy's Revelation y Cain son algunos de los más conocidos.

Sin embargo, si en lugar de a las típicas contraseñas de Windows, Bios,

aplicaciones comerciales y archivos del tipo Officce, nos enfrentamos a

un nivel de seguridad superior, con hashes MD4, MD5 y NTLM1, será

preciso recurrir a herramientas más especializadas como MDcrack o la suite PenTBox (RIPemd-160).

Conclusiones

Es esta una disciplina en ebullición, cada día, cada minuto, surgen

nuevas formas de vulnerar los sistemas de seguridad, logaritmos de

encriptación más potentes y medios para evitar el seguimiento por parte

de los investigadores forenses.

Un buen ejemplo de ello, sobre todo por su implicación en la situación

social actual en determinados países de oriente medio, es el programa

multiplataforma TOR.

************************************

TOR,( enlace) protege la identidad del usuario, evitando que sus

comunicaciones y actividad en la red pueda ser supervisada o rastreada

por cualquier medio, se trata de una de las aplicaciones más eficaces en

este sentido.

Su uso en combinación con las técnicas tradicionales de ocultación,

camuflaje de MACs, saltos múltiples de proxy, conexiones mediante redes

públicas o intervenidas, convierte el rastreo del origen y la

identificación plena del autor en una utopía.

El especialista en seguridad o investigador perito forense, debe dedicar

gran parte de su tiempo al aprendizaje, reciclaje y a la

experimentación con toda nueva herramienta que caiga en sus manos.

En el momento actual no existe ningún tipo de formación reglada, que

pueda servirle de base para su actividad, sin embargo, gracias a la red,

es posible obtener información actualizada constante, en los distintos

grupos dedicados a la materia, principalmente a nivel internacional. También cabe recordar que.: Lo que almacena un Smartphone "borrado"

Si alguien pensaba que "limpiando" un teléfono inteligente

la información que contiene iba a desaparecerpara siempre tengo malas

noticias: les pasa lo mismo que a sus hermanos mayores, los ordenadores.

Usando

las herramientas forenses adecuadas se puede recuperar mucha de la

información almacenada en ellos, incluso después de "reiniciados".

A

fin de cuentas, un "smartphone" no es más que un miniportátil con un

teléfono incorporado... es decir, más bien un "ordenáfono".

|

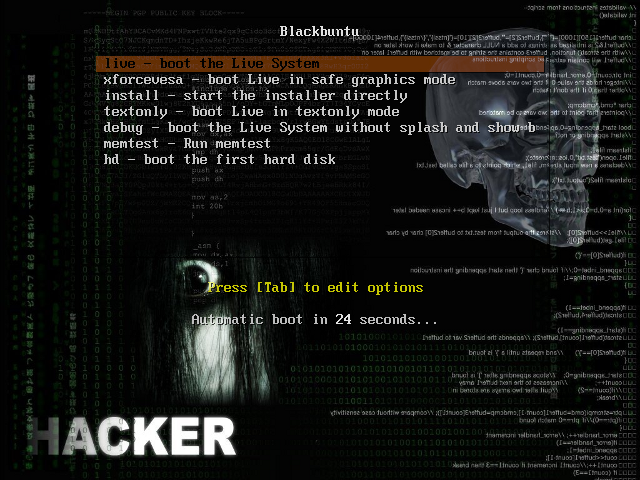

Blackbuntu features the following upstream components:

Blackbuntu features the following upstream components: